Правильный генератор паролей: Password Hasher

Большинство интернет-сервисов почему-то хотят, чтобы на них регистрировались. При этом еще устраивают всякие проверки e-mail и прочие защиты.

Понять их вполне можно... Но где найти такую прорву паролей?

Использовать случайный генератор - неудобно, придумывать каждый раз "запоминающуюся" фразу - тоже. Одинаковый пароль могут один раз получить через взлом кривого сайта, сниффер на локалке, или троян в винде.

Улучшить безопасность для таких сервисов как раз и может Password Hasher.

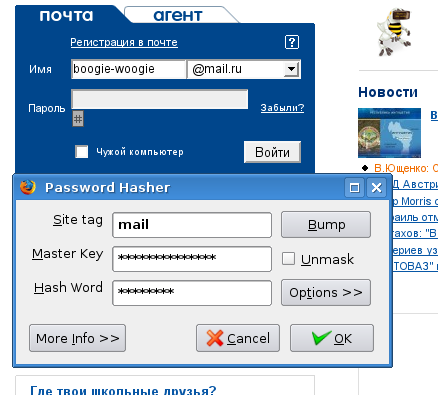

Этот плагин принимает один мастер-пароль, и генерирует по нему для каждого сайта свой, случайный. Для удобства ввода этого сгенерированного пароля предусмотрен специальный значок "#", который появляется у соответствующих полей.

Так что по сети передается уникальный случайный пароль. Узнать пароль к другому сайту без мастер-пароля нельзя... Что весьма полезно для секьюрити в наш просвещенный век...

С другой стороны - восстановить пароль к сайту можно даже после падения всего на свете. Достаточно знать адрес сайта и мастер-пароль.

На скрине изображена автогенерация пароля для почты.

» Страница расширения на addons.mozilla.org

|

Ссылка не туда ведёт. Как я понимаю вот верная ссылка.

Да, действительно. Поправил в тексте, спасибо.

А если я решил зайти на этот же сайт, но с чужого компа, или через другой браузер?

> или троян в винде

а что мешает украсть мастер-пароль?

Мастер-пароль в смысле трояна точно так же безопасен, как и вообще все пароли.

Безопаснее только хардварная защита: ключик там, отпечаток сетчатки глаза..

А так - мастер-пароль отсылает разные пароли на сайты. Если где-то вдруг мошенники или хакеры - они, в отличие от просто одного пароля на все, не получат вход на другие ресурсы.

Зато с чужого компа или через другой браузер да - не выйдет. Хотя, может, и можно получить пароль из файрфокса который он там генерит..

Пока не пользую, и вряд ли буду, но сама идея - великолепная!

Только вот от идеи до реального использования оказалось далеко - надо чтобы во-первых подобный плагин был для всех распространённых браузеров, во-вторых - в stand-alone варианте. Его автор случаем сюда не ходит?

PS: Нашёл в описании то, что хочу:

* Generates a portable HTML page with your site tags and option settings that allows you to generate your hash words in any browser on any machine without the extension installed. (New!)

Но, одновременно с этим совершенно разочаровался:

* Saves all data to the browser's secure password database.

Получается, он ещё и данные хранит... Я уж было обрадовался, что вся ценная информация лишь в моей "секретной фразе"... А так это всего лишь ещё один менеджер паролей

Кстати да интереснаяя идея генерировать пароли в зависимости от адреса сайта и секретной фразы... изная алгоритм не так сложно будет сделать модули для почти всех обозревателей.

> Saves all data to the browser's secure password database.

а кто и где сказал что под "всеми данными" подразумеваются также и сгенерированные пароли? там это означает опции генерации. разумеется, это не полностью секьюрно, но сколько троянов из ныне существующих ориентированы на вытаскивание из лиски этих данных? не думаю что много, в любом случае даже если такие и есть, их гораздо меньше, чем банальных кейлоггеров

во во

покапавшись в исходнике

труда не составит любителям экзотики (ИЕ,Опера)

сделать модуль (виджет) для себя.

спасиьо за статью.

запретный плод всегда будет сладким.

Чем сильнее защита тем проще её сломать, но дольше уйдет на поиск технологии взлома.

Это означает только одно, программисты будут улучшать системы защиты вплодь до звука и отпечатков палчегов как на некоторых ноутах asus /// а хацкеры будут пытаться сломать в общем раз это появилось значит кому то нужно, но не значит бесполезно и необходимо. Что в свою очередь является небольшим продвижением в программировании систем защиты.

Имхо прикольно. (:

А как же восстановление паролей по эмайлу? Взломав почту хакер получает доступ ко всем сайтам, где при регистрации был указан этот взломаный эмайл...

а как же насчет горячего утюга? добавившись в друзья к вам в соцсети, хакер имеет очень неплохие шансы узнать домашний адрес и добраться до вас с этим "средством взлома", после чего сами добровольно выдадите все пароли.

фишка в том, что даже если кто-то узнал почту и пароль к ней - ему же еще надо знать на каких сайтах этот ящик использован в качестве регистрационного чтобы запросить восстановление на этот адрес.

так что элементарная защита (которая кстати и от спама заодно нужна) состоит в регистрации дополнительного (а можно и не одного) ящика для регистраций, с которого настроена пересылка на основной. предположим что кто-то узнает основной адрес user@mail.ru. но при попытке ввести его на каком-то сайте, где он совершенно точно знает что я зарегистрирован, он получит ответ "такого адреса нет в нашей базе" или "логин и мейл не сооответствуют друг другу", в зависимости от способа восстановления. и это вполне понятно, ведь на этом сайте дентон регистрировался с указанием ящика например user666@hotmail.com, на который даже не заходит никогда благодаря настроенному форварду почты на user@mail.ru

>фишка в том, что даже если кто-то узнал почту и пароль к ней - ему же еще >надо знать на каких сайтах этот ящик использован в качестве регистрационного >чтобы запросить восстановление на этот адрес.

Так обычно в самом ящике все регистрационные письма и хранятся, что там искать.

Так же, если регистрационное письмо пришло по пересылке, в его заголовках всё равно есть реальный адрес, указанный при регистрации.

фуфло этот плагин. если могут просниферить пароль к одному сайту, то просниферят пароли ко всем остальным. защититься можно лишь используя https протокол или специальную процедуру аутентификации когда в гостю выдается уникальный случайный код сессии еще до введения логина и пароля. на основе этого кода сессии скрипт первой страницы сайта, прогруженый на браузер клиента генерирует ответный код с подмешанный паролем. и только скрипт на стороне сервера знает как обратно декодировать эту смесь символов. так называемая аутентификация с челендж-кодом. каждый раз в канале передается иникальная комбинация кода. сниферить бесполезно.

challenge уязвим к атаке man-in-the-middle, так что ваш способ - такое же фуфло, создающее иллюзию защищенности. Кроме https ничего не поможет.